Servicios PI

Investigaciones Privadas

Personas desaparecidas

Informes de antecedentes

Investigaciones de vigilancia

Activos no reclamados

- Investigaciones Privadas

- Investigación de la familia doméstica

- Investigación de fondos no reclamados

- Recuperación de activos

- Eliminación de software espía para teléfonos móviles

- Extracciones de datos

- Investigación de litigios

¿Qué es un investigador privado?

Un investigador privado es alguien que está capacitado en el arte de la investigación y, en la mayoría de los estados, tiene licencia para realizar investigaciones en nombre de otra persona a cambio de una compensación. Los investigadores privados recopilan información en nombre de otra persona, empresa o bufete de abogados y, en la mayoría de los casos, tienen un acuerdo de retención, contrato u otra carta de autorización firmada por el cliente que autoriza su consulta.

¿Cuál es la diferencia entre un investigador privado y una aplicación de la ley?

Una forma de responder a la pregunta "¿Qué es un investigador privado?" es afirmar lo que no es un investigador privado. Un investigador privado no es un agente de la ley. Una agencia gubernamental contrata a un agente de la ley para investigar asuntos penales en lugar de asuntos civiles. Las investigaciones policiales son realizadas por agentes del orden juramentados y se realizan dentro de las limitaciones de las leyes constitucionales. La investigación se lleva a cabo para determinar si se ha cometido un delito, para determinar quién cometió el delito y para reunir pruebas suficientes para presentar a un fiscal para un juicio.

Un investigador privado es un ciudadano promedio contratado por un individuo para investigar asuntos. Los investigadores privados no se limitan a Investigación criminal en Miami como agentes de policía; Como investigador privado, normalmente también investigará asuntos civiles. Estos asuntos incluyen, entre otros, investigaciones de infidelidad, investigaciones de antecedentes, investigaciones de ubicación de activos o investigaciones fraudulentas. aseguradora reclamaciones.

Los investigadores privados pueden descubrir infracciones penales, pero trabajan a instancias de sus clientes, no de una agencia u organismo encargado de hacer cumplir la ley.

Como investigadores, estamos en el negocio de la información; en la búsqueda incesante de la verdad. Por supuesto, es posible que los clientes no siempre quieran escuchar la verdad, pero como investigador privado, su función laboral esencial es recopilar los hechos, sin ocultar ninguno de esos hechos (buenos o malos), usar un razonamiento y juicio sólidos y desarrollar una base fáctica. cuenta o conclusión de la información que ha recopilado. El resultado final de su investigación siempre debe explicar los fundamentos: qué sucedió, quién estuvo involucrado, cuándo y dónde ocurrió, y lo más importante, por qué sucedió.

Como investigador, se le pedirá que "pensar fuera de lo común", tomar decisiones rápidas, ser creativo y tratar con una amplia variedad de personas en el proceso.

Un investigador privado debe ser detallado; alguien que sea un excelente para tomar notas, un investigador, un gran comunicador y alguien que se preocupa mucho por mantenerse dentro de la ley. Tenga en cuenta que muchos investigadores pasan tiempo fuera de sus oficinas, mantienen horarios irregulares y realizan tareas que a veces pueden resultar arduas y mundanas. Además, parte de su trabajo puede resultar conflictivo, estresante e incluso peligroso.

En última instancia, independientemente de la complejidad o naturaleza de la investigación, los investigadores privados esencialmente realizan solo unas pocas funciones básicas en el desarrollo de la evidencia sobre la cual se basa nuestro informe final al cliente (aunque el nivel variable de dificultad de cada uno es lo que hace que el trabajo sea interesante). :

- Hablamos con la gente. (Entrevistas y toma de declaraciones)

- Encontramos gente. (Trazo del salto)

- Observamos a la gente. (Vigilancia)

- Preguntamos por la gente. (Investigaciones de antecedentes)

Estos son los cuatro pilares del negocio de la investigación privada en su más pura definición y el resto de este manual ha sido desarrollado teniendo en cuenta estos conceptos.

Un disturbio doméstico es cuando una discusión, generalmente entre cónyuges, seres queridos o familiares, se convierte en algo más que gritarse el uno al otro, y ocurre abuso verbal o abuso psicológico. Si se hizo contacto físico, puede ser acusado de violencia doméstica.

“Investigación doméstica” es un término general que describe las investigaciones que giran en torno a las personas y sus problemas legales. Algunos de estos problemas pueden incluir fraude, robo o abuso que ocurren en la propia casa de una persona.

¿Qué tipos de investigación interna existen?

Dependiendo de su caso específico, existen diferentes tipos de investigación que su investigador nacional podría utilizar:

Vigilancia doméstica: cuando salga de su casa, encubierta vigilancia, como cámaras de niñera o dispositivos de audio, puede garantizar que su espacio y las personas que se encuentran en él estén a salvo mientras está fuera. Las fotografías y videos resultantes también se pueden usar en la corte si se comete un delito en su propiedad.

Verificación de antecedentes: al permitir que alguien ingrese a su hogar, una verificación de antecedentes puede confirmar si una persona es confiable o no. Estos controles investigan el historial de empleo, antecedentes penales, educación, referencias, antecedentes civiles y más.

Operaciones encubiertas o encubiertas: ya sea que su cónyuge esté haciendo trampa o alguien esté usando sustancias ilegales en su hogar, un investigador doméstico tiene experiencia en reunir pruebas y documentar acciones sin ser visto. También son conscientes de las implicaciones legales de llevar a cabo una investigación de este tipo.

Informática forense: a menudo, la evidencia que necesita para probar la mala conducta en su hogar se encuentra en una computadora o teléfono celular. Un investigador puede realizar una investigación forense informática y recopilar correos electrónicos, archivos, textos e incluso información eliminada que sea relevante para la investigación.

Investigación de registros públicos e información: si lo están chantajeando, acosando o necesita presentar una orden de restricción, un investigador puede realizar una búsqueda de registros públicos y encontrar documentos con información pertinente, como antecedentes familiares, pasados criminales o lugares actuales de residencia. Esto es similar a una verificación de antecedentes, pero es más extenso e involucra más recursos.

Localización de personas: si necesita encontrar a alguien por cualquier motivo, ya sea que no esté proporcionando manutención de menores o necesite un servidor de proceso, un investigador puede realizar un rastreo de omisión y potencialmente encontrarlo por usted.

¿Necesito una investigación nacional?

Las investigaciones nacionales tratan de proteger su hogar. Si le preocupa la seguridad de sus posesiones o de sus seres queridos por cualquier motivo, ya sea un familiar abusivo o la amenaza de un intruso, una investigación doméstica retendrá evidencia de irregularidades y evitará cualquier delito futuro.

Algunas situaciones que requieren una investigación nacional son:

- Esposa infiel

- Divorcio y engaño conyugal

- Bigamia

- Amenazas, chantajes y extorsiones

- Ordenes de restriccion

- Acosadores

- Abuso de cónyuge o hijo

- Persona desaparecida

¿Por qué contratar a un investigador privado para una investigación nacional?

En el caso de un problema interno, es mejor tener un investigador que lleve a cabo la investigación. Este es el por qué:

- Un investigador obtendrá todas las pruebas legalmente para que luego puedan utilizarse en los procedimientos judiciales.

- Cuando se trata de información confidencial, los investigadores tienen acceso a recursos que no están disponibles para el público.

- Los investigadores privados han sido capacitados y tienen una gran experiencia investigadora.

- Las investigaciones variarán mucho según el caso. Un investigador estará familiarizado con una variedad de métodos y sabrá cuál utilizar en una situación determinada.

- Un investigador manejará la información que descubra de manera profesional y confidencial.

Para la mayoría de los estados, el período de inactividad es de cinco años. Cuando la propiedad es designada oficialmente por el estado como abandonada o no reclamada, se somete a un proceso conocido como renuncia, en el que el estado asume la propiedad de esa propiedad hasta que el propietario legítimo presente una reclamación.

La propiedad no reclamada necesita a su legítimo dueño. Solo en Florida, se han devuelto más de $ 313 millones de propiedad no reclamada a quienes viven en el estado. Esto se debe a más de 513,000 reclamaciones individuales. Esa es una gran cantidad de propiedad que de otro modo no se habría reclamado. Es posible que tenga algo a su nombre que se ha olvidado o necesita reclamar, pero no está seguro de cómo hacerlo. Ahí es donde entra en juego un investigador privado.

¿Qué es la propiedad no reclamada?

Desde una perspectiva legal, esta es una categoría de derecho consuetudinario que se ocupa de su propiedad personal. Esta propiedad ha dejado la posesión del dueño legítimo pero nunca ha pasado a la posesión de otro. En pocas palabras, es el dinero o la propiedad lo que se ha olvidado.

Formularios de propiedad no reclamada

- Pago no reclamado de un empleador anterior

- Pagos de seguros de pólizas de familiares fallecidos que no fueron reclamados

- Depósitos de seguridad de una casa o apartamento que alquiló

- La herencia que nunca reclamaste

- Un reembolso de impuestos que nunca cobraste

- Contenido en una caja de seguridad bancaria que nunca se recogió

- Tiene dinero en una cuenta de cheques, de ahorros o de mercado monetario inactiva

- Cuentas de corretaje con bonos y acciones que nunca cerró

Seamos realistas, usted o su familia merecen su propiedad no reclamada. La propiedad o el dinero no recuperados necesitan a su legítimo dueño. Aquí hay algunos datos sobre la propiedad no reclamada:

- Se estima que 1 de cada 10 personas tiene propiedad no reclamada

- Hay casi $ 58 mil millones en propiedades y dinero no reclamados

- Sus legítimos propietarios recuperan solo el 5% de estas propiedades no reclamadas.

¿Cómo puede ayudar un investigador privado?

Un investigador privado puede realizar investigaciones sobre asuntos financieros y rastrear dinero que pueda pertenecerle. Están calificados en la última tecnología e informática forense que les ayudará a obtener la información necesaria. Los investigadores privados también estarán familiarizados con el Departamento de Ingresos, la Tesorería del Estado, el Contralor, el Contralor del Estado y otros administradores financieros. También estarán acostumbrados a trabajar con la oficina del Fiscal General y la Comisión Estatal de Impuestos para obtener la información necesaria.

Los investigadores privados sabrán dónde buscar, por dónde empezar y qué papeleo se debe completar si es necesario. Un investigador privado tiene experiencia en el proceso de propiedad no reclamada. Contamos con las herramientas y el equipo necesarios y mantendremos su información confidencial y discreta.

La ubicación de estos fondos o propiedades puede llevar mucho tiempo y costoso si no sabe por dónde empezar o buscar. También puede requerir recursos que no tiene o que ni siquiera tiene acceso. Además, un investigador privado también tendrá conexiones en esta área de experiencia que lo ayudarán a obtener la información que necesita para reclamar la propiedad o el dinero que olvidó o heredó. Ellos harán todo el juego de pies para que puedas seguir con la vida y no sacrificar tiempo innecesario intentando hacerlo tú mismo.

Cuando se trata de recuperación de activos, no se trata de una colección de sentencias. Si bien una parte gira en torno a ella, un buen investigador privado sabe que si su caso se basa en la ejecución de una sentencia, es muy probable que esos activos hayan desaparecido hace mucho tiempo. La recuperación de activos implica conocimientos especializados junto con la aplicación simultánea de tácticas de litigio civil y común, principios de investigación, técnicas de contabilidad forense, opciones de insolvencia, esquemas de decomiso y una mentalidad impregnada de estrategia y conocimientos.

Un investigador privado exitoso tendrá una mente inquisitiva, sensibilidad cultural, flexibilidad, resiliencia, adaptabilidad y mucha paciencia. Si bien puede ver la paciencia como una virtud en otras áreas de la vida, la recuperación de activos puede ser un proceso lento. Si está buscando contratar a un investigador privado para que lo ayude con su caso de investigaciones de recuperación de activos, entonces la aceptación de un posible cronograma lento es una posibilidad. Si bien su investigador privado puede trabajar lo más rápido posible, puede haber muchos procedimientos legales que un investigador privado haya observado antes de poder seguir adelante.

SPYWARE: UNA INTRODUCCIÓN

Los dispositivos móviles contienen detalles íntimos de nuestras vidas y este único punto de acceso a la información suele ser conveniente. Pero para los sobrevivientes de violencia doméstica, violencia sexual o acoso, una persona abusiva puede hacer un mal uso del software espía para acceder a una cantidad aterradora de información.

Este documento incluye información sobre cómo identificar un caso de software espía, cómo y dónde buscar pruebas de software espía y consejos para recopilar pruebas.

SPYWARE: LA TECNOLOGÍA

“Spyware” se refiere a aplicaciones de software que brindan a una persona acceso remoto a un dispositivo, lo que le permite monitorear y recopilar información y la actividad del dispositivo. Para instalar software espía en un dispositivo móvil, una persona generalmente debe tener acceso físico al dispositivo o convencer al usuario de que instale el software, a menudo mediante engaños. En el caso de los productos Apple, los dispositivos generalmente deberán tener jailbreak antes de que se puedan instalar estas aplicaciones.

Aplicaciones y herramientas de doble uso que pueden utilizarse incorrectamente

Además de las aplicaciones de software espía que tienen el propósito principal de espiar a alguien de forma remota, también hay aplicaciones que tienen propósitos legítimos, pero que se pueden usar indebidamente para acceder a un dispositivo de forma remota o recibir datos de él. El usuario puede descargar deliberadamente aplicaciones de doble uso y es posible que ni siquiera sepa que la persona abusiva tiene acceso remoto a los datos de su dispositivo a través de él. Por ejemplo, las aplicaciones Find My Friends o Find My iPhone en iPhones se pueden usar para rastrear subrepticiamente a un usuario.

También hay muchas aplicaciones con funciones secundarias que comparten datos de ubicación. Por ejemplo, si se utilizan ciertas configuraciones, Snapchat o Google Maps pueden usarse incorrectamente para acceder a la información de ubicación del dispositivo de alguien. Dependiendo de la información que sepa la persona abusiva, también puede ser útil evaluar el uso indebido de este tipo de aplicaciones. Aunque el uso de software espía en casos de violencia doméstica, violencia sexual y acoso ha sido bien documentado durante casi dos décadas, primero con computadoras y ahora con dispositivos móviles, los métodos utilizados para monitorear y recopilar información sobre sobrevivientes son a menudo y pueden o puede no incluir software espía. Puede ser útil iniciar una investigación considerando todas las fuentes posibles, incluidas las opciones que no son software espía, de cómo una persona abusiva podría estar obteniendo información de manera inapropiada.

Paso 1: otorgue al sobreviviente el beneficio de la duda

ayúdelos a documentar comportamientos y eventos para ver si hay un patrón. Por ejemplo, la persona abusiva puede aparecer en lugares al mismo tiempo que el sobreviviente o puede dejar indicios de que está recopilando información sobre el sobreviviente. En un caso, un sobreviviente estaba mirando un par de zapatos en particular en línea, y poco después la persona abusiva le envió al sobreviviente la URL exacta y le dijo que se verían muy bien en ella. Las pistas, sin embargo, no siempre son tan evidentes. Es importante repasar las experiencias que han causado preocupación al sobreviviente.

Paso 2: Identifique a qué información está accediendo la persona abusiva.

Identifique cada pieza de información a la que la persona abusiva parece tener acceso. Por ejemplo, si la persona abusiva se presenta constantemente en el trabajo del sobreviviente, a pesar de los diferentes turnos de turno, puede haber una fuga en el lugar de trabajo del sobreviviente (es decir, un compañero de trabajo) o en el software de programación en línea, o tal vez el horario se envíe por correo electrónico a una cuenta que está siendo monitoreado. Si el sobreviviente ha ido a tres tiendas de comestibles diferentes y la persona abusiva ha aparecido cada vez, es posible que la persona abusiva esté accediendo a su ubicación en tiempo real a través del GPS.

Paso 3: considere las explicaciones sociales

La explicación no tecnológica más común para una persona abusiva que tiene demasiada información sobre un sobreviviente es que un amigo o familiar filtró la información. Es posible que los amigos o familiares no comprendan la situación en su totalidad y que, sin saberlo, proporcionen información. Alternativamente, alguien puede estar espiando al sobreviviente y reportando intencionalmente a la persona abusiva.

Pregúntele al sobreviviente si algún amigo o familiar tenía conocimiento de la información en cuestión. Luego, de esa lista de personas, pregunte si alguna de ellas está o podría estar en contacto con la persona abusiva. Si es así, es posible que el sobreviviente deba decirles que dejen de compartir información o que el sobreviviente deba dejar de compartir información con ellos.

Paso 4: considere las funciones y aplicaciones cotidianas que contienen la información

Una persona abusiva puede acceder de manera inapropiada a la información al hacer un mal uso de las funciones y aplicaciones cotidianas que usa el sobreviviente. Por ejemplo, pueden saber o haber adivinado una contraseña o estar mirando físicamente a través de la actividad del teléfono mientras el teléfono del sobreviviente está desatendido.

Pregúntele al sobreviviente dónde se puede almacenar cada pieza de información. ¿Está el horario de trabajo en su correo electrónico? ¿La persona abusiva tiene acceso a la función Buscar mi iPhone? Saber dónde se encuentra la información ayudará a reducir el enfoque para determinar cómo la persona abusiva obtiene la información.

Paso 5: considere la información que el sobreviviente comparte públicamente

Algunos sobrevivientes pueden compartir sin saberlo información privada a través de cuentas de acceso público, incluidas las redes sociales. Por ejemplo, es posible que hayan publicado sobre sus turnos de trabajo y no se hayan dado cuenta de que la configuración de privacidad estaba configurada como pública.

Es importante comprender qué elige el sobreviviente compartir sobre sí mismo y cómo. Una búsqueda en línea del sobreviviente puede ser útil. Identifique qué plataformas de redes sociales se utilizan y luego identifique qué información es accesible o visible para el público en general. Pueden publicarse públicamente, en lugar de hacerlo de forma privada, o la persona abusiva puede estar conectada con un tercero que puede ver esa actividad.

Ayude a los sobrevivientes a revisar la configuración de privacidad para que puedan tomar decisiones informadas sobre quién tiene acceso a su información.

Paso 6: busque evidencia de software espía.

Si no se pueden identificar otras filtraciones de información o si la persona abusiva sabe demasiado sin explicaciones, busque evidencia de software espía.

Identificar tipos de evidencia

La existencia de software espía puede ser difícil de descubrir, ya que la aplicación puede estar oculta o no interrumpir claramente el uso regular del dispositivo. Puede ser especialmente difícil probar el uso indebido de aplicaciones de doble uso porque se debe demostrar que la aplicación está presente y que se está manipulando para obtener acceso remoto a los datos del dispositivo sin el conocimiento o permiso del sobreviviente, o con permiso coercitivo.

Proteja todos los datos del dispositivo móvil.

En algunos casos, la evidencia directa de software espía en un dispositivo móvil solo se puede obtener con la ayuda de un profesional forense. Es importante proteger todos los datos, ya que es posible que no sepa inmediatamente qué buscar y un profesional forense puede necesitarlos más adelante.

A lo largo de su proceso de investigación y recopilación de pruebas, ayude al sobreviviente a hacerse una idea de lo que lo lleva a creer que se está utilizando software espía. Es posible que hayan visto un recibo de una empresa de software espía en la computadora de la persona abusiva o que el sobreviviente tenga información de que la persona abusiva usó este tipo de software contra otra persona. Incluso sin esta información, hacer preguntas abiertas puede alentar al sobreviviente a compartir información que pueda ayudar a la investigación.

NOTA SOBRE LAS CONTRASEÑAS: Por lo general, cuando se usa tecnología para facilitar el abuso, es una buena idea ayudar al sobreviviente a cambiar sus contraseñas y desconectar otros dispositivos de las cuentas. Sin embargo, si hay software espía en el dispositivo, no es seguro cambiar las contraseñas en ese dispositivo. Cree un plan sobre cómo cambiar las contraseñas sin alertar a la persona abusiva, como usar un dispositivo separado y más seguro. Una vez que se crea un plan, puede ayudar al sobreviviente a crear Contraseñas seguras.

Cree una lista de información que ayudará al caso.

Es posible que no conozca todas las experiencias que han llevado al sobreviviente a creer que la persona abusiva tiene acceso a la información, lo que limita su conocimiento de qué experiencias son relevantes. Es posible que el superviviente no esté familiarizado con el sistema judicial y no sepa qué es lo más importante para el tribunal. Tenga una conversación detallada con el sobreviviente y anímelo a compartir tantos detalles sobre la situación como pueda recordar. También es importante tener muy claro qué tipo de información está buscando.

PRÓXIMOS PASOS EN SU INVESTIGACIÓN

El uso indebido de software espía es una de las formas más invasivas de abuso tecnológico y las investigaciones pueden ser extremadamente complicadas. De todos modos, eso is posible probar con éxito los casos de software espía mediante una investigación eficaz y una defensa creativa. Comuníquese con VIG para comenzar su investigación hoy.

¿Qué es la extracción de datos?

La extracción de datos es el proceso de recopilar o recuperar tipos dispares de datos de una variedad de fuentes, muchas de las cuales pueden estar mal organizadas o completamente desestructuradas. La extracción de datos permite consolidar, procesar y refinar los datos para que puedan almacenarse en una ubicación centralizada para su transformación. Estas ubicaciones pueden ser en el sitio, basadas en la nube o un híbrido de las dos.

La extracción de datos es el primer paso en los procesos ETL (extraer, transformar, cargar) y ELT (extraer, cargar, transformar). ETL / ELT son en sí mismos parte de una estrategia completa de integración de datos.

Extracción de datos y ETL

Para poner la importancia de la extracción de datos en contexto, es útil considerar brevemente el proceso ETL como un todo. En esencia, ETL permite a las empresas y organizaciones 1) consolidar datos de diferentes fuentes en una ubicación centralizada y 2) asimilar diferentes tipos de datos en un formato común. Hay tres pasos en el proceso ETL:

Extracción: los datos se toman de una o más fuentes o sistemas. La extracción localiza e identifica los datos relevantes y luego los prepara para su procesamiento o transformación. La extracción permite combinar muchos tipos diferentes de datos y, en última instancia, extraerlos para la inteligencia empresarial.

Transformación: una vez que los datos se han extraído con éxito, están listos para ser refinados. Durante la fase de transformación, los datos se clasifican, organizan y limpian. Por ejemplo, se eliminarán las entradas duplicadas, se eliminarán o enriquecerán los valores faltantes y se realizarán auditorías para producir datos confiables, consistentes y utilizables.

Carga: los datos transformados de alta calidad se envían a una ubicación de destino única y unificada para su almacenamiento y análisis.

El proceso ETL es utilizado por empresas y organizaciones en prácticamente todas las industrias para muchos propósitos. Por ejemplo, GE Healthcare necesitaba extraer muchos tipos de datos de una variedad de fuentes locales y nativas de la nube para agilizar los procesos y respaldar los esfuerzos de cumplimiento. La extracción de datos permitió consolidar e integrar datos relacionados con la atención al paciente, los proveedores de atención médica y las reclamaciones de seguros.

De manera similar, los minoristas como Office Depot pueden recopilar información del cliente a través de aplicaciones móviles, sitios web y transacciones en la tienda. Pero sin una forma de migrar y fusionar todos esos datos, su potencial puede ser limitado. Aquí nuevamente, la extracción de datos es la clave.

Extracción de datos sin ETL

¿Puede la extracción de datos tener lugar fuera de ETL? La respuesta corta es sí. Sin embargo, es importante tener en cuenta las limitaciones de la extracción de datos fuera de un proceso de integración de datos más completo. Los datos brutos que se extraen pero no se transforman o cargan correctamente probablemente serán difíciles de organizar o analizar y pueden ser incompatibles con programas y aplicaciones más nuevos. Como resultado, los datos pueden ser útiles para fines de archivo, pero poco más. Si planea mover datos de una base de datos heredada a un sistema más nuevo o nativo de la nube, será mejor que extraiga sus datos con una herramienta de integración de datos completa.

Otra consecuencia de extraer datos como un proceso independiente será sacrificar la eficiencia, especialmente si planea ejecutar la extracción manualmente. La codificación manual puede ser un proceso laborioso que es propenso a errores y difícil de replicar en múltiples extracciones. En otras palabras, es posible que el código en sí tenga que reconstruirse desde cero cada vez que se realiza una extracción.

Beneficios de usar una herramienta de extracción. Análisis forense digital Las empresas y organizaciones de prácticamente todas las industrias y sectores necesitarán extraer datos en algún momento. Para algunos, surgirá la necesidad cuando sea el momento de actualizar las bases de datos heredadas o hacer la transición al almacenamiento nativo en la nube. Para otros, el motivo puede ser el deseo de consolidar bases de datos después de una fusión o adquisición. También es común que las empresas deseen optimizar los procesos internos fusionando fuentes de datos de diferentes divisiones o departamentos.

Si la perspectiva de extraer datos parece una tarea abrumadora, no tiene por qué serlo. De hecho, la mayoría de las empresas y organizaciones ahora aprovechan las herramientas de extracción de datos para administrar el proceso de extracción de un extremo a otro. El uso de una herramienta ETL automatiza y simplifica el proceso de extracción para que los recursos se puedan implementar hacia otras prioridades. Los beneficios de utilizar una herramienta de extracción de datos incluyen:

Mas control. La extracción de datos permite a las empresas migrar datos de fuentes externas a sus propias bases de datos. Como resultado, puede evitar que sus datos estén aislados por aplicaciones o licencias de software obsoletas. Son sus datos y la extracción le permite hacer lo que quiera con ellos.

Mayor agilidad. A medida que las empresas crecen, a menudo se encuentran trabajando con diferentes tipos de datos en sistemas separados. La extracción de datos le permite consolidar esa información en un sistema centralizado para unificar múltiples conjuntos de datos.

Compartir de forma simplificada. Para las organizaciones que desean compartir algunos de sus datos, pero no todos, con socios externos, la extracción de datos puede ser una forma fácil de proporcionar un acceso útil pero limitado a los datos. La extracción también le permite compartir datos en un formato común y utilizable.

Exactitud y precisión. Los procesos manuales y la codificación manual aumentan las oportunidades de errores, y los requisitos de ingresar, editar y volver a ingresar grandes volúmenes de datos afectan la integridad de los datos. La extracción de datos automatiza los procesos para reducir errores y evitar el tiempo invertido en resolverlos.

Tipos de extracción de datos

La extracción de datos es un proceso potente y adaptable que puede ayudarlo a recopilar muchos tipos de información relevante para su negocio. El primer paso para que la extracción de datos funcione para usted es identificar los tipos de datos que necesitará. Los tipos de datos que se extraen comúnmente incluyen:

Datos del cliente: este es el tipo de datos que ayuda a las empresas y organizaciones a comprender a sus clientes y donantes. Puede incluir nombres, números de teléfono, direcciones de correo electrónico, números de identificación únicos, historiales de compras, actividad en las redes sociales y búsquedas en la web, por nombrar algunos.

Datos financieros: este tipo de métricas incluyen cifras de ventas, costos de compra, márgenes operativos e incluso los precios de la competencia. Este tipo de datos ayuda a las empresas a realizar un seguimiento del rendimiento, mejorar la eficiencia y planificar estratégicamente.

Datos de rendimiento de uso, tarea o proceso: esta amplia categoría de datos incluye información relacionada con tareas u operaciones específicas. Por ejemplo, una empresa minorista puede buscar información sobre su logística de envío, o un hospital puede querer monitorear los resultados posquirúrgicos o los comentarios de los pacientes.

Una vez que haya decidido el tipo de información a la que desea acceder y analizar, los siguientes pasos son

1) averiguar dónde puede conseguirlo y

2) decidir dónde desea almacenarlo. En la mayoría de los casos, eso significa mover datos de una aplicación, programa o servidor a otro.

Una migración típica puede involucrar datos de servicios como SAP, Workday, Amazon Web Services, MySQL, SQL Server, JSON, SalesForce, Azure o Google Cloud. Estos son algunos ejemplos de aplicaciones ampliamente utilizadas, pero se pueden migrar datos de prácticamente cualquier programa, aplicación o servidor.

Extracción de datos en movimiento

¿Está listo para ver cómo la extracción de datos puede resolver problemas del mundo real? Así es como dos organizaciones pudieron optimizar y organizar sus datos para maximizar su valor.

Promoción de la educación con integración de datos

Más de 17,000 estudiantes asisten a la Universidad de Newcastle en el Reino Unido cada año. Eso significa que la escuela genera 60 flujos de datos en sus diversos departamentos, divisiones y proyectos. Para reunir todos esos datos en un solo flujo, Newcastle mantiene una arquitectura de código abierto y una plataforma de gestión de datos integral para extraer y procesar datos de cada fuente de origen. El resultado es una solución rentable y escalable que permite a la universidad dirigir más recursos hacia los estudiantes y dedicar menos tiempo y dinero a monitorear su proceso de integración de datos.

La nube, IoT y el futuro de la extracción de datos

La aparición del almacenamiento en la nube y la computación en la nube ha tenido un gran impacto en la forma en que las empresas y organizaciones administran sus datos. Además de los cambios en la seguridad, el almacenamiento y el procesamiento de los datos, la nube ha hecho que el proceso ETL sea más eficiente y adaptable que nunca. Las empresas ahora pueden acceder a datos de todo el mundo y procesarlos en tiempo real, sin tener que mantener sus propios servidores o infraestructura de datos. Mediante el uso de opciones de datos híbridas y nativas de la nube, más empresas están comenzando a trasladar datos de los sistemas heredados en el sitio.

La Internet de las cosas (IoT) también está transformando el panorama de los datos. Además de los teléfonos celulares, tabletas y computadoras, ahora los dispositivos portátiles como FitBit, automóviles, electrodomésticos e incluso dispositivos médicos generan datos. El resultado es una cantidad cada vez mayor de datos que se pueden utilizar para impulsar la ventaja competitiva de una empresa, una vez que los datos se han extraído y transformado.

Extracción de datos según sus condiciones

Ha realizado el esfuerzo de recopilar y almacenar grandes cantidades de datos, pero si los datos no están en un formato o ubicación de fácil acceso, se está perdiendo información clave y oportunidades comerciales. Y con más y más fuentes de datos que aparecen todos los días, el problema no se resolverá sin la estrategia adecuada y las herramientas adecuadas.

La plataforma de gestión de datos de Talend proporciona un conjunto completo de herramientas de datos que incluyen ETL, integración de datos, calidad de datos, supervisión de un extremo a otro y seguridad. Adaptable y eficiente, Data Management elimina las conjeturas de todo el proceso de integración para que pueda extraer sus datos cuando los necesite para producir información empresarial cuando los desee. Implemente en cualquier lugar: en el sitio, híbrido o nativo de la nube.

El pre-litigio se refiere al proceso legal que ocurre antes de que se presente una demanda. La fase de investigación es extremadamente importante ya que sienta las bases para un caso exitoso. Los hechos, documentos, registros médicos, registros de empleo, informes policiales y declaraciones de testigos se recopilan y examinan minuciosamente.

Las investigaciones de litigio se utilizan en varias áreas de la ley, especialmente cuando los casos se vuelven bastante complicados y requieren evidencia, testigos y más descubiertos previamente. Estas son solo algunas de las áreas de la ley que se benefician de las investigaciones de litigios:

- Juicio civil: El descubrimiento normal, especialmente en casos de litigios civiles complejos, puede no producir la evidencia de calidad necesaria para su caso. Limitarse a citaciones y solicitudes de descubrimiento puede afectar la eficacia de sus argumentos, lo que afectará su capacidad para lograr el mejor resultado posible para su cliente. Las investigaciones de litigios privados pueden localizar nuevos testigos, entrevistar a las partes potencialmente involucradas, realizar búsquedas forenses informáticas, realizar verificaciones de antecedentes, realizar vigilancia, determinar la relación de las partes y mucho más.

- Litigio laboral y laboral: Ya sea que esté procesando o defendiendo a un empleador o empleado, un equipo de investigación experimentado es un activo importante en casos de mala conducta o amenazas internas. Llevamos a cabo investigaciones de forma rutinaria sobre el abuso de la FMLA, las quejas de la EEOC, el robo y fraude, el uso indebido de los activos de la empresa, las violaciones de los acuerdos de no competencia y no divulgación y el robo de secretos comerciales.

- Investigaciones de propiedad intelectual: Cuando administra la investigación de un caso de propiedad intelectual con matices, desea un equipo de investigación profesional que pueda brindar información precisa y sea flexible sobre el enfoque elegido para su caso. La recopilación y entrega adecuadas de pruebas es esencial. Las investigaciones de propiedad intelectual a menudo se centran en patentes, desvío de productos e importación paralela, verificación de canales y marcas comerciales.

- Investigaciones de defensa criminal: Validar el trabajo realizado por las fuerzas del orden, e incluso aumentarlo o corregirlo, es una habilidad invaluable que los investigadores privados experimentados pueden contribuir a un caso de defensa criminal. La recopilación de fuentes, testigos y evidencia previamente descubierta ayuda a los abogados a completar el descubrimiento de un caso.

Cualquiera que sea el área de la ley que practique y, a menudo, el elemento frustrante y que consume mucho tiempo del caso en el que está trabajando es localizando testigos y acusados. Las herramientas de investigación avanzadas son un elemento crítico para encontrar dónde reside o trabaja un sujeto difícil de localizar, ya sea a nivel local, nacional o en el extranjero, en lugar de simplemente adquirir una dirección postal adjunta a su nombre. Los investigadores privados tienen la capacidad de encontrar a las personas y la información que busca.

Técnicas utilizadas para realizar una investigación de litigio

Los servicios, los recursos y las técnicas integrales permiten que un equipo de investigación privada con experiencia trabaje en estrecha colaboración con bufetes de abogados, abogados y departamentos legales corporativos para llevar a cabo investigaciones exhaustivas de litigios. Obtenemos información sensible de forma discreta mediante métodos como:

- Investigación y análisis de activos

- Verificación del uso de la computadora

- Evaluación de amenazas corporativas

- Vigilancia

- Investigaciones de debida diligencia

- Ubicación del testigo

- Informática forense

- Verificaciones de antecedentes detalladas

- Vigilancia de asuntos

- Entrevistas

- Toma de declaraciones

Los equipos de investigación privada expertos que se especializan en investigaciones de litigios brindan servicios de apoyo de abogados invaluables para complementar la investigación legal interna. Los avances tecnológicos hacen que los casos legales sean mucho más complicados hoy en día, y este hecho requiere mucha más experiencia y asistencia para encontrar y descifrar la informática forense.

¿Por qué contratar a ASG para llevar a cabo su investigación de litigio?

Bajo la dirección de un asesor legal, nuestro grupo de investigaciones de apoyo del servicio legal proporciona investigaciones de litigios exhaustivas y extensas. Entendemos las necesidades de investigación de los abogados, lo que califica como evidencia adecuada y cómo realizar investigaciones que proporcionen evidencia admisible en los casos.

Nuestra experiencia investigativa, capacitación, redes y herramientas de investigación son extensas y contamos con el respaldo de una red de especialistas, tanto a nivel nacional como internacional. ASG tiene un alcance y capacidades excepcionales en lo que respecta a su investigación de litigios. Todas las comunicaciones y la información recopilada son completamente confidenciales.

ASG es una agencia de investigación de servicio completo con un brazo fuerte en la investigación de litigios. Nuestro objetivo es brindar apoyo en litigios de alta calidad, sean cuales sean las necesidades de su caso. Llámenos hoy para discutir sus casos. Descubra cómo los expertos de ASG pueden agregar valor a sus esfuerzos.

Servicios VIG

Qué incluye el viaje?

Cada caso incluye una llamada telefónica de descubrimiento para comprender el caso y los servicios para los que nos contrata.

Video

Una vez que haya decidido que somos el investigador adecuado para usted, le enviaremos un contrato para que lo revise, firme y pague un anticipo.

Servicios y precios

Durante su llamada de descubrimiento, un investigador lo ayudará a crear un plan personalizado detallado para satisfacer sus necesidades y recopilar información vital para comenzar.

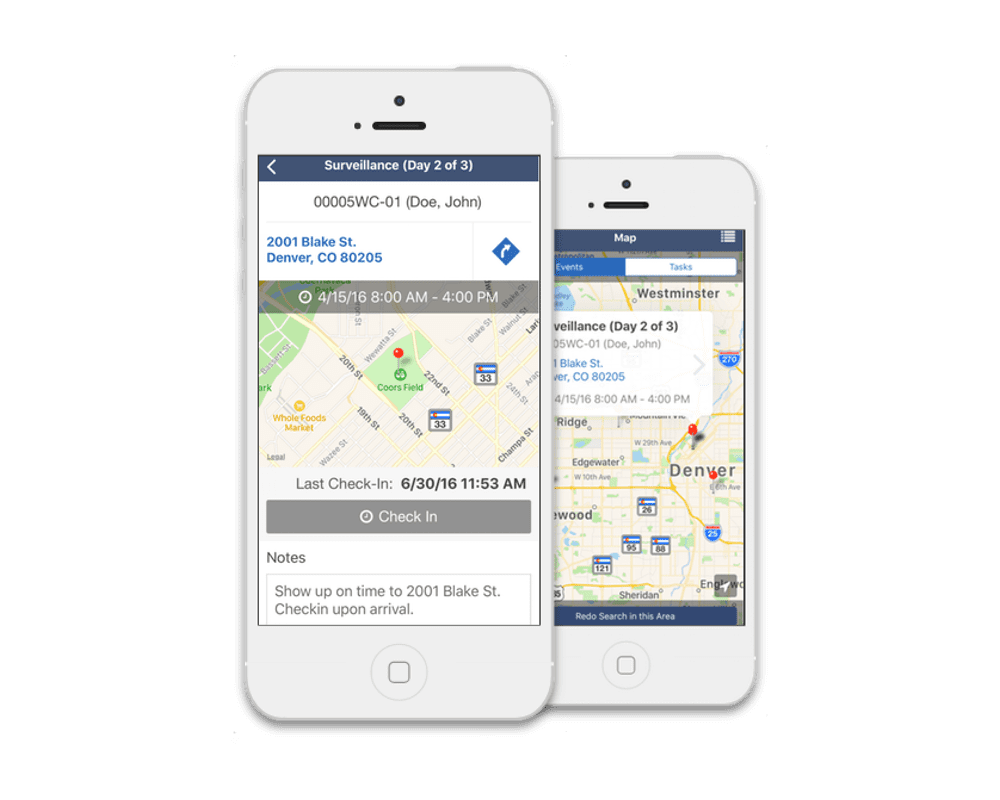

Comunicación segura con el cliente

Entendemos que su caso es extremadamente sensible y confidencial, por lo que nos aseguramos de que sus datos estén seguros y protegidos.

- Detalles importantes del caso

- Comunicación con el cliente

- Videos, fotos, etc.

- Todos los documentos del caso

- Panel de control fácil de administrar

- Acceso a los datos del caso

- Actividad basada en geolocalización

- Seguimiento móvil de tiempo y distancia de PI

- Seguimiento de tiempo y gastos

Preguntas frecuentes

No puedo ver, no tocar

Investigador privado cerca de mí

¿Qué servicios ofrecen los investigadores privados?

Los servicios de investigador privado varían ampliamente según las necesidades del cliente. Algunos investigadores privados se especializan en una sola área, o en algunas áreas, mientras que otros brindan una amplia gama de servicios. La mayoría de las agencias de investigación privada contratan investigadores privados con diversos antecedentes para brindar una gama más amplia de servicios a sus clientes.

Al contratar un IP, asegúrese de preguntar sobre los tipos de servicios que brindan y solicite ver ejemplos de materiales de casos de apoyo o referencias para contactar.

Lista de servicios de investigador privado

A continuación se muestra una lista de diferentes tipos de investigaciones:

- Investigacion del accidente

- Investigación de incendio / incendio

- Investigacion de antecedentes

- Custodia del niño

- Investigación Civil

- Negocio corporativo

- Investigaciones de la escena del crimen

- Abogados de

- Investigación de fraude

- Seguros / Fraude de seguros

- Persona desaparecida

A continuación se muestra una lista de los diferentes tipos de servicios que puede brindar un investigador privado:

- Consultas de adopción, investigación y localizaciones

- Historial de direcciones y verificación de direcciones

- Secuestro de adultos / niños (ver Personas desaparecidas)

- Búsqueda y recuperación de activos

- Recuperación y recuperación de automóviles

- Ejecución de la fianza (ver Bounty Hunter)

- Bancarrota verificación

- Barrido de insectos para identificar la tecnología de vigilancia

- Verificaciones de crédito comercial

- Apoyo en litigios civiles

- Investigación y recuperación de registros de tribunales civiles

- Búsqueda y recuperación de registros judiciales

- Verificación del historial crediticio

- Investigación de defensa criminal

- Investigación Criminal

- El deudor localiza

- Entrega de citaciones, también conocido como servicio de proceso

- Vigilancia por video digital

- Servicios de pruebas de laboratorio de ADN: para determinar paternidad, infidelidad, pruebas de ascendencia, parentesco, sangre / alcohol, identificación personal

- Suspensiones de licencia o DUI

- Vigilancia del cónyuge infiel

- Cobro de deudas

- Informática forense y análisis de datos

- Búsqueda de registros judiciales

- Operaciones de vigilancia encubierta

- Investigaciones de divorcio

- Investigación de muerte

- Recuperación de documentos

- Búsqueda y recuperación de registros de vehículos motorizados / DMV

- Historia de empleo

- Protección ejecutiva

- Expert Witness

- Búsqueda de registros federales

- Recuperación fugitiva (ver Bounty Hunter)

- Búsqueda de antecedentes penales federales

- Presentación de nombres ficticios

- Huellas Digitales

- Investigación forense

- localización por GPS

- Vigilancia con cámara oculta

- Seguridad en el hogar

- Investigaciones de homicidio

- Robo De Identidad

- Investigaciones de infidelidad

- Investigaciones de robo interno / prevención de pérdidas

- Invasión de la privacidad

- Investigar el abuso policial

- Expertos Legales

- Testimonio legal

- Localizar personas desaparecidas

- Prevención de pérdida

- Investigación por negligencia

- Registros de matrimonio

- La persona desaparecida localiza

- Recuperación de informes de vehículos de motor

- Informes MVR (vehículo de motor)

- Comprador misterioso / Comprador secreto

- Vigilancia nocturna

- Declaraciones oficiales / entrevistas

- Secuestro parental

- Infracción de patentes y marcas registradas

- Accidentes

- Protección personal

- Registros telefónicos

- Informes policiales

- Polígrafo

- Recuperación de documentos públicos

- Búsqueda de registros públicos

- Evaluación previa al empleado

- Consultas prematrimoniales

- Recuperación de registros de propiedad

- Servicio de proceso

- Recuperación de registros

- Recuperación de propiedad robada

- Investigar registros penitenciarios

- Registro de delincuentes sexuales

- Búsqueda de delincuentes sexuales: localizar o investigar

- Acoso sexual

- Servicio de procesos

- Saltar rastro

- Servicio de citación / Servicio de proceso

- Subrogación

- Acecho / Anti-Acecho

- Búsqueda de registros estatales

- Vigilancia

- Evaluación de inquilinos

- Testificar en la corte

- Violaciones de secretos comerciales

- Robo

- Presentaciones UCC

- Investigación de propiedad no reclamada

- clandestino

- Sistemas de seguimiento de vehículos

- Evaluación de proveedores

- Buque / Aeronave

- Video Vigilancia

- Detección de escuchas telefónicas

- Ubicación de testigos y preparación de pruebas

- Entrevistas y declaraciones de testigos

- Reclamaciones de indemnización laboral

- Muerte ilícita o sospechosa

¿Cuánto cuesta contratar a un investigador?

Contratar a un investigador privado puede ayudar en todo tipo de situaciones, desde encontrar un padre biológico hasta mejorar la seguridad personal. A nivel nacional, el rango de precios promedio para la investigación privada es de $ 95 a $ 410, aunque el precio suele rondar los $ 150 por hora, dependiendo de la complejidad de los servicios que necesita.

¿Qué debo buscar al contratar los servicios de un investigador privado?

Muchos investigadores privados son contratados por empresas que necesitan investigar amenazas, verificaciones de antecedentes de recursos humanos y posibles socios comerciales.

- Solicite una reunión telefónica de descubrimiento

Nunca contrate a un investigador privado sin conocerlo en persona. Una reunión en persona lo ayudará a decidir si este IP es el profesional en el que puede confiar para ser discreto y competente. Desafortunadamente, muchos investigadores privados realizan una práctica en solitario basándose en su experiencia como ex policía u otra habilidad. Sin embargo, cuando tiene una investigación muy delicada, necesita el apoyo y la profesionalidad que se brindan a un nivel superior.

- Reunirse en persona lo ayudará a evaluar mejor la primera impresión del profesionalismo y los modales del investigador. Es posible que necesite que su detective privado testifique en un tribunal penal o civil. Quiere asegurarse de que su PI sea un representante acreditado de su caso. Si el IP lo interrumpe, no responde a sus preguntas o es vago, probablemente no sea una buena combinación. Recuerde, usted es el cliente, y el detective privado debería intentar conquistarlo como cliente. Necesitas encontrar una persona en la que confíes. Después de todo, tendrá que compartir información confidencial con él o ella. Confía en tu instinto en este caso. Si algo sobre el investigador privado parece extraño, agradézcale por su tiempo y siga buscando una mejor opción.

- Solicite ver su licencia de investigador privado

Antes de contratar a un investigador privado, debe hacer su debida diligencia y asegurarse de elegir un PI profesional y confiable. Primero, solicite ver su licencia de PI. Verifique que su licencia sea válida en su estado. Verifique el seguro. Uno de los requisitos del investigador privado es tener seguro. Asegúrese de pedirle a su PI antes de contratarlo que le muestre un comprobante de seguro. Esto lo protege de ser responsable si algo le sucede al investigador privado durante la investigación.

- Pregunte por las calificaciones y la experiencia. Desea asegurarse de que el detective privado que contrate esté calificado para hacer el trabajo y hacerlo bien. Si la persona tiene un sitio web, revíselo para ver si enumera sus calificaciones. Muchos investigadores privados son ex policías. Pero esa no es una razón suficiente para contratar a alguien. Años de trabajo policial no te ayudarán si tienes un problema legal. En esos casos, necesita un investigador de casos civiles y penales. Asegúrese de preguntarle a su IP cuántos años de experiencia tiene. Desea asegurarse de que su investigador principal esté calificado para investigar y posiblemente testificar en el tipo de caso para el que está contratando. Pregunte en cuántos casos similares al suyo ha trabajado durante el último año. Es mejor elegir un IP que se especialice en el tipo de investigaciones que necesita. No todos los investigadores privados sobresalen en todos los tipos de casos. Así que elija uno cuyas fortalezas sean el tipo de investigación que necesita. También desea saber si su caso será manejado por un solo PI o si habrá otros investigadores privados en el caso. Deben colaborar con organizaciones profesionales. Es posible que un investigador privado no forme parte necesariamente de ninguna organización profesional. Pero si son apasionados y de buena reputación, es más probable. Esta es una buena manera de eliminar a las empresas que pasan la noche y que pueden estafarlo. A los investigadores turbios no les importará la nueva legislatura y la educación continua. Algunas organizaciones profesionales a las que podría pertenecer un investigador privado incluyen la Asociación Nacional de Investigadores Legales, la Asociación Nacional de Especialistas en Investigación y el Consejo Nacional de Servicios de Investigación y Seguridad. La membresía en este tipo de organizaciones le ayudará a ver la posición de una empresa en la comunidad de investigación.

- Obtenga testimonios y referencias

Antes de contratar a un investigador privado, deberá realizar una pequeña investigación por su cuenta.

- Conéctese y busque la empresa o el detective privado. Es importante realizar una consulta tanto sobre el investigador como sobre la agencia. Por supuesto, el trabajo de investigación es discreto. Entonces, si no ve mucho, eso no es necesariamente una mala señal. Pídale a su PI que le dé una lista de tres clientes anteriores con los que puede contactar como referencias. Asegúrese de preguntar sobre el profesionalismo, la ética laboral y los resultados del investigador privado.

- Solicite ver una muestra de trabajo

El producto final, ya sea un informe escrito, una foto o un video, es la evidencia que puede necesitar en la corte. Esta evidencia debe ser de buena calidad. En muchos casos judiciales, las pruebas concretas pueden darle suficiente influencia para llegar a un acuerdo sin necesidad de acudir a los tribunales. Un buen investigador probablemente le mostrará ejemplos de su trabajo. Si no es así, asegúrese de preguntar para que pueda tener una buena idea de lo que puede esperar. Por ejemplo, querrá fotografías con marcas de fecha y hora. El informe debe estar mecanografiado y ser legible sin que falte información. Podrá aprender mucho sobre el investigador privado según lo completos y detallados que sean sus informes. - Evite los precios baratos

Al contratar a un investigador privado, no se limite a buscar el precio más bajo. Las tarifas premium generalmente significan que la agencia tiene una sólida reputación que justifica el precio. Los investigadores privados con presupuesto están luchando por hacer negocios o saben que no pueden obtener excelentes resultados. No quiere arriesgarse a obtener un servicio deficiente cuando su empresa está involucrada. Contrate a un investigador profesional que tenga la experiencia y las habilidades para obtener resultados.

- Las investigaciones importantes requieren investigadores de calidad

¡Ahí tienes! Una guía detallada sobre cómo contratar a un investigador privado para su empresa. Recuerde, en este campo, la experiencia y el profesionalismo abarcan un rango considerable. En OPS Security Group, ofrecemos los mejores servicios de investigación privada discretos y experimentados.

Otros servicios de investigador personal

Encontrar una persona

Contamos con herramientas avanzadas para ayudar a encontrar a cualquier persona ubicada en los Estados Unidos

Revisión de antecedentes

Nuestras verificaciones de antecedentes de expertos pueden incluir una amplia gama de información

Recuperación de datos

Obtenga información importante extraída de cualquier dispositivo en la mayoría de las condiciones.

Proceso de servicio

Servidores de proceso de precio fijo experimentados y eficientes en todos los estados.

Diligencia debida

Tomamos medidas razonables para asegurarnos de que no cometa ningún delito.

Estafas en sitios de citas

Tome medidas para protegerse contra las estafas románticas o ser engañado

Localización de activos

Podemos ayudarlo a descubrir y recuperar activos no reclamados que son legítimamente suyos.

Barridos de insectos - TSCM

Podemos barrer el área afectada en busca de errores o dispositivos que siempre escuchan

Comida para llevar electrónica

Recupere una copia de sus datos de Google, Apple, Facebook y más plataformas

Investigaciones de reclamaciones de seguros

Evitar pagar por freclamaciones de seguros raudulentas o injustificadas

Servicios forenses digitales remotos

Tenemos la capacidad y las credenciales para cualquier servicio de análisis forense digital.

Investigaciones de relaciones

Verifique la lealtad de sus socios con nuestro servicio de investigación de relaciones.

Nuestros planes de precios

Siendo uno de los grupos de investigación privada más antiguos del país, hemos creado paquetes asequibles personalizados para todos los servicios de investigación que ofrecemos. Complete nuestro formulario a continuación y luego reserve una reunión para una llamada de descubrimiento gratuita.